企业架构

维基百科、百度百科

国家企业信用公示系统:http://www.gsxt.gov.cn/index.html

天眼查:https://www.tianyancha.com/

Whois与反查

http://whois.chinaz.com/

https://whois.aizhan.com/

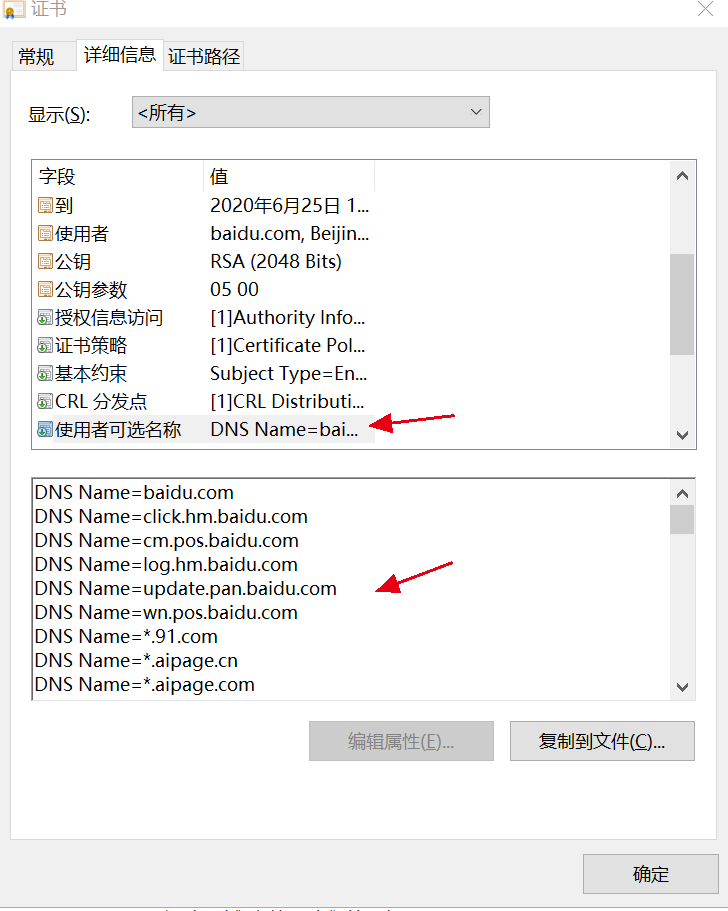

证书

Chrome点开证书->详细信息->使用者可选名称

https://certspotter.com/api/v0/certs

https://crt.sh

crtFetch -d example.com

Google hack语法

敏感文件

site:xxx.com (filetype:doc OR filetype:ppt OR filetype:pps OR filetype:xls OR filetype:docx OR filetype:pptx OR filetype:ppsx OR filetype:xlsx OR filetype:odt OR filetype:ods OR filetype:odg OR filetype:odp OR filetype:pdf OR filetype:wpd OR filetype:svg OR filetype:svgz OR filetype:indd OR filetype:rdp OR filetype:sql OR filetype:xml OR filetype:db OR filetype:mdb OR filetype:sqlite)

后台

- site:xxx.xxx admin|login|system|管理|登录|内部|系统|邮件|email|mail|qq|群|微信|腾讯|

- site:xxx.com inurl:login|admin|manage|admin_login|system|user|auth|dev|test

- site:xxx.com intitle:后台|管理|内部|登录|系统

备案号搜索

copyright信息查询

intext:”Tesla 双击查看原图 2020”

intext:”京ICP备11041704号-15”

可以正则的形式

site:dev../signin

site:*/recover-pass

site:smtp.*.*/login

site:/com:*

site:/216.75.*.*

Fofa语法

org:”Tesla”

ssl:”Tesla”

http.component:”Drupal”

http.title:”Login”

http.favicon.hash:81586312

os:”windows” port:”3389” net:”107.160.1.0/24”

Apache city:”Hong Kong” port:”8080” product:”Apache Tomcat/Coyote JSP engine”

域名是否存活可利用httprobe工具确定/自写的工具

1 | cat domain.txt | httprobe > domain-alive.txt |

域名搜集

gobuster dns -t 30 -w sub_name.txt -i -q –wildcard -d api.example.com| tee domains-active.txt

公众号相关

https://weixin.sogou.com/weixin?type=1&ie=utf8&query=%E4%BA%AC%E4%B8%9C

1 | python gongzhonghao.py -d "目标公司" |

工具所在链接https://github.com/3stoneBrother/personalTools/blob/master/scripts/gongzhonghao.py

资产段

确定企业的IP段,可基于https://bgp.he.net/站点进行收集。

1 | cat aa.txt| grep -Eo "\<td\>.*?td\>"| grep "href"| grep -Eo "([0-9]{1,3}[\.]){3}[0-9]{1,3}\/*[0-9]{0,2}" |

基于备案

点击反查,可看到该公司的其他备案域名信息:

http://www.beianbeian.com/search-1/example.html

1 | curl http://www.beianbeian.com/search-1/example.html | grep "</a><br></td>" | grep -o "www\.\\w*\.\\w*" | sort | uniq |sed "s/www.//g" |

基于APP

从以往APP抓包、反编译以往APP

从响应过程

CSP、CORS、出站链接、Burp爬虫spider