Windows日志文件(EventLog服务、日志查看器)

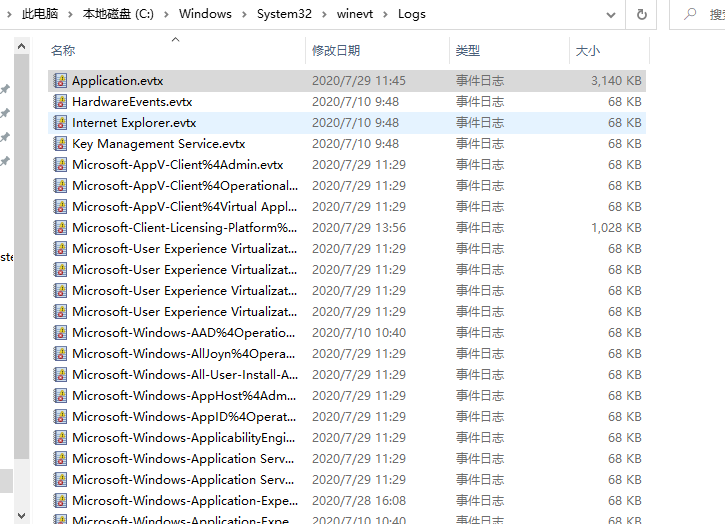

**Windows日志存放于目录 C:\Windows\System32\winevt\Logs **

该目录的文件后缀为evtx

在目录中可以找到“System”、“Setup”、“Application”、“Security”,分别对应系统日志、安装日志、应用程序日志和安全日志。双击打开,默认在事件查看器中查看。

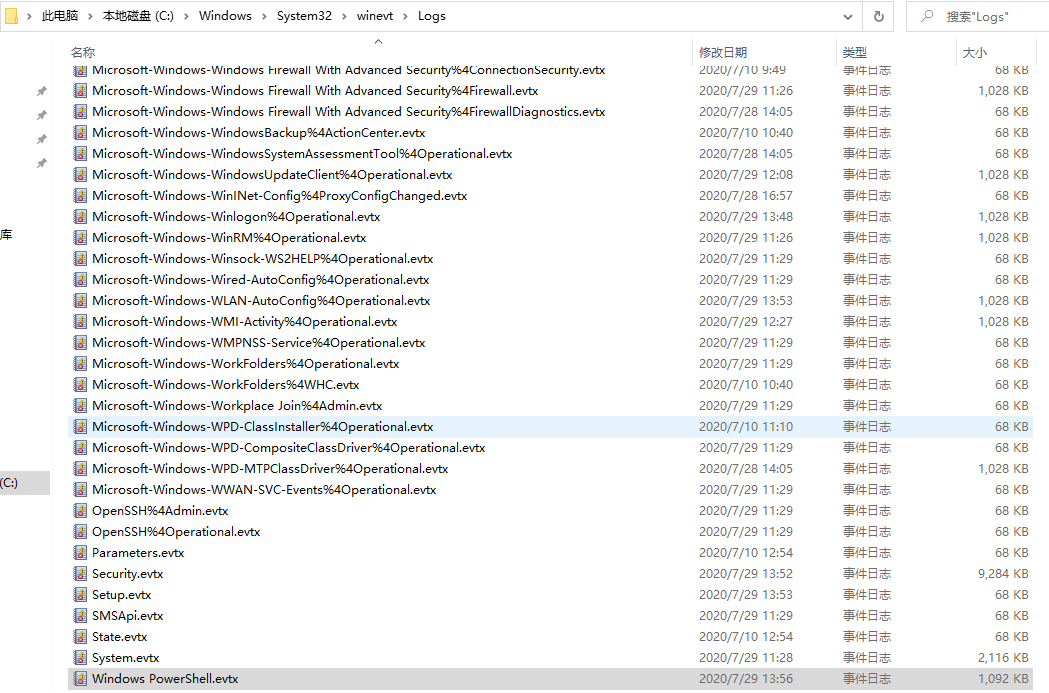

该目录下的evtx文件需要关注(这里提一个思路,为了提高查找速度,如下图对于>68KB的文件夹需要重点关注、68KB的基本是空的)

一些有含义命名的日志重点关注,如Windows Powershell.evtx

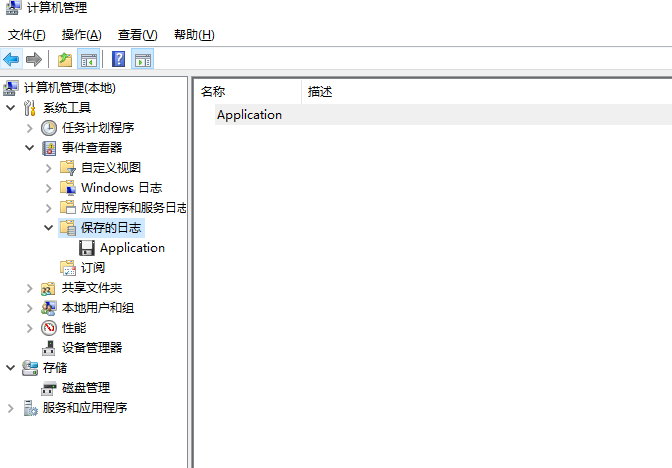

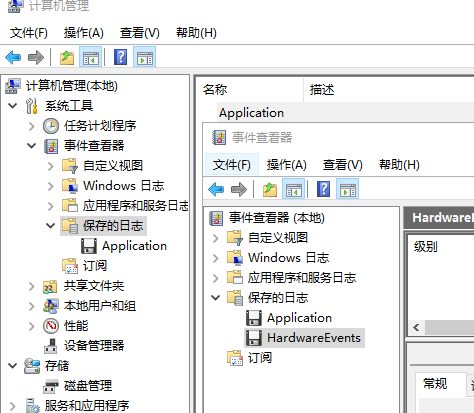

值得注意的是,这些日志在直接使用 compmgmt.msc(计算机管理)的时间查看器默认不展示。而在双击后以保存的日志增量呈现:

Windows索引文件

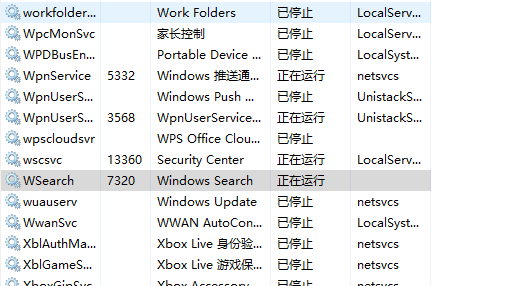

该文件产生于服务WSearch(Windows Search)

该服务使用的软件主要为SearchIndexer.exe

该服务将建立索引文件,目的是提高搜索效率,同时可能存在一些敏感信息。(一些C盘不够用的同学会选择禁用索引减少C盘负担)

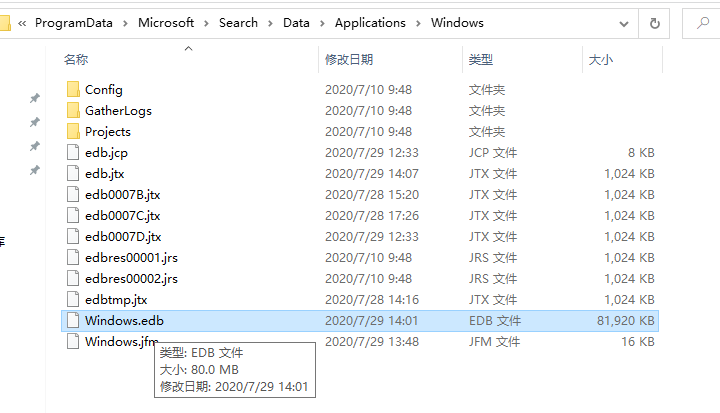

存放位置在

%ProgramData%\Microsoft\Search\Data\Applications\Windows\

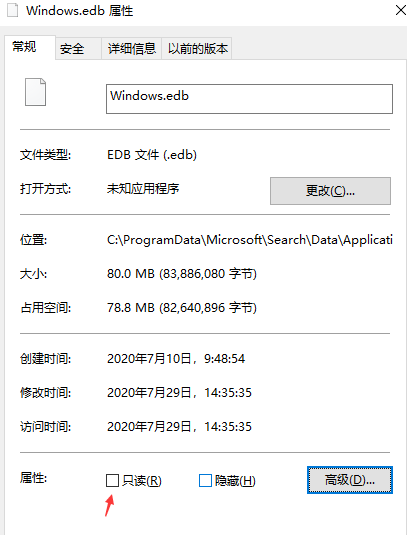

并且没有读权限(SearchIndex进程独占,在PE模式应该可以对改文件进行读取,或者在终止了WSearch服务之后)。

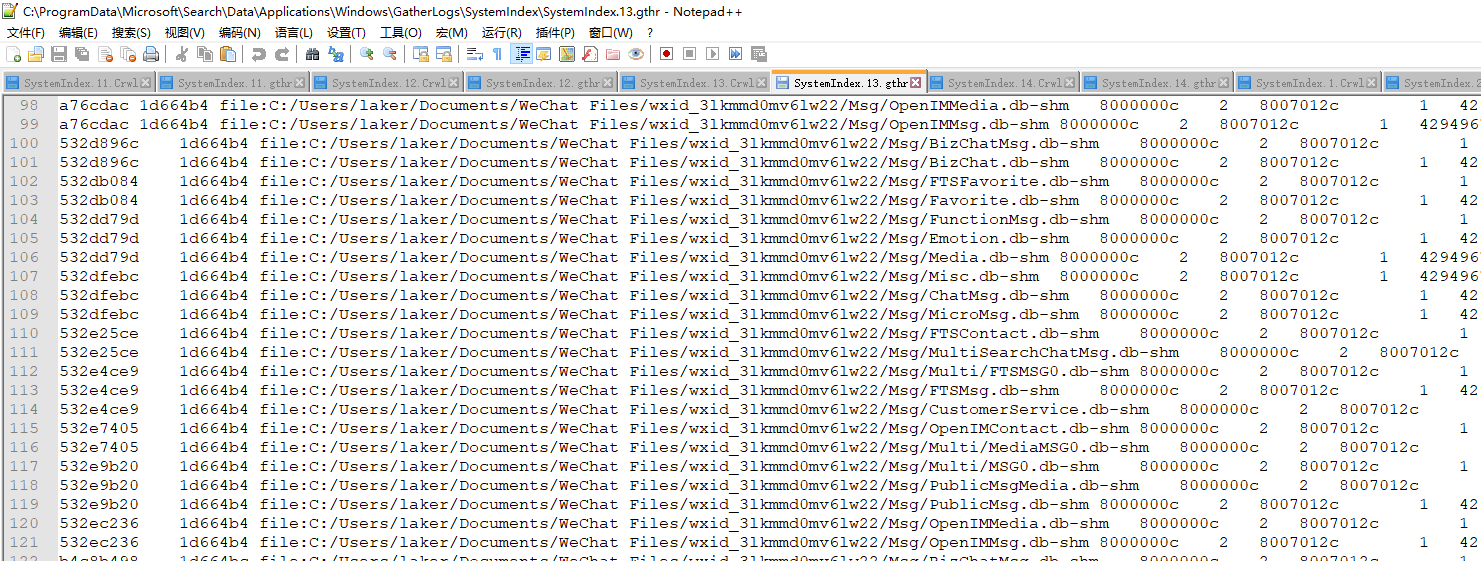

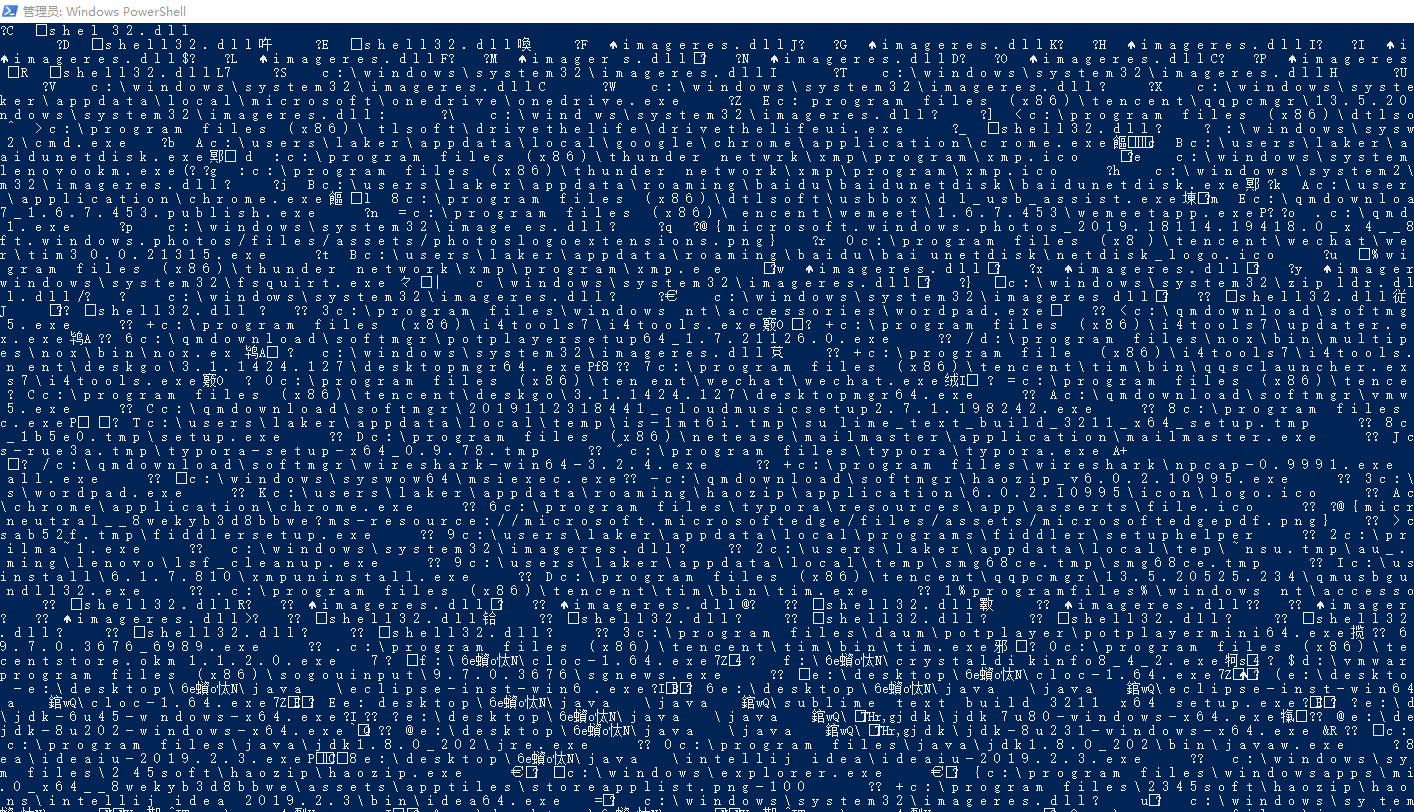

C:\ProgramData\Microsoft\Search\Data\Applications\Windows\GatherLogs\SystemIndex只得关注该目录下寻找。该处存放最近使用的一些使用的目录文件

图标缓存文件

该文件存储缩略图标。通常在图标无法正常展示考虑删除重新建立。文件路径

%userprofile%\appdata\local\iconcache.db

需要使用cat查看

cat %userprofile%\appdata\local\iconcache.db

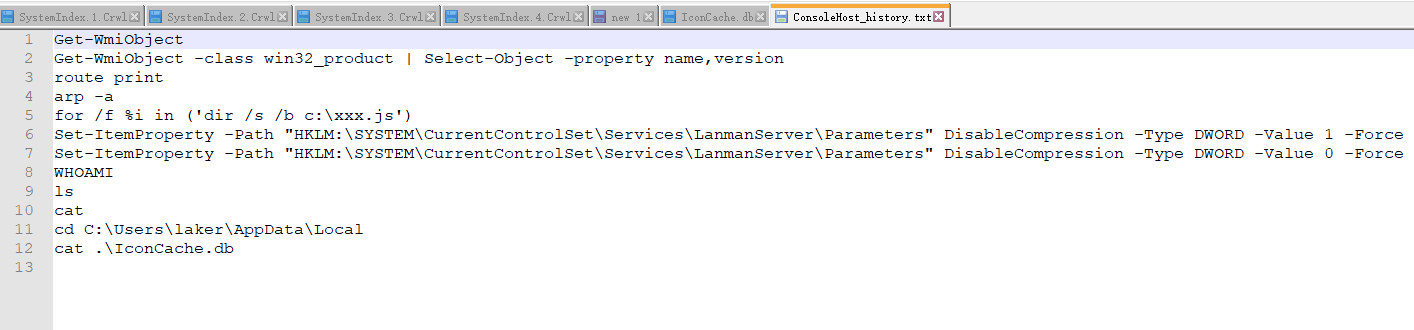

PowerShell命令历史记录

类似 .bash_history

高版本Powershell 会将历史记录保存在 %userprofile%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt

里面可能包含一些敏感信息:

一些敏感文件–Windows系统

c:\boot.ini // 查看系统版本

c:\windows\system32\inetsrv\MetaBase.xml // IIS配置文件

c:\windows\repair\sam // 存储Windows系统初次安装的密码

c:\Program Files\mysql\my,ini // MySQL配置

c:\Program Files\mysql\data\mysql\user.MYD // MySQL root

c:\windows\php.ini // php 配置信息

c:\windows\my.ini // MySQL 配置文件

域内信息搜集–Windows文件部分

凭据收集

拿下一台机器后,需要尽可能的收集信息。如下是几个常用软件保存密码的注册表地址,可以根据算法去解密保存的账号密码。

远程连接凭据

1 | cmdkey/list |

各种工具历史连接

*Navicat (存放在注册表)*:

| MySQL | HKEY_CURRENT_USER\Software\PremiumSoft\Navicat\Servers |

|---|---|

| MariaDB | HKEY_CURRENT_USER\Software\PremiumSoft\NavicatMARIADB\Servers |

| MongoDB | HKEY_CURRENT_USER\Software\PremiumSoft\NavicatMONGODB\Servers |

| Microsoft SQL | HKEY_CURRENT_USER\Software\PremiumSoft\NavicatMSSQL\Servers |

| Oracle | HKEY_CURRENT_USER\Software\PremiumSoft\NavicatOra\Servers |

| PostgreSQL | HKEY_CURRENT_USER\Software\PremiumSoft\NavicatPG\Servers |

| SQLite | HKEY_CURRENT_USER\Software\PremiumSoft\NavicatSQLite\Servers |

*SecureCRT (存放在文件)*:

| xp/win2003 | C:\Documents and Settings\USERNAME\Application Data\VanDyke\Config\Sessions |

|---|---|

| win7/win2008以上 | C:\Users\USERNAME\AppData\Roaming\VanDyke\Config\Sessions |

*Xshell (存放在文件)*:

| Xshell 5 | %userprofile%\Documents\NetSarang\Xshell\Sessions |

|---|---|

| Xshell 6 | %userprofile%\Documents\NetSarang Computer\6\Xshell\Sessions |

*WinSCP (存放在注册表)*:

HKCU\Software\Martin Prikryl\WinSCP 2\Sessions

VNC (存放在注册表/文件):

| RealVNC | HKEY_LOCAL_MACHINE\SOFTWARE\RealVNC\vncserver | Password |

|---|---|---|

| TightVNC | HKEY_CURRENT_USER\Software\TightVNC\Server Value | Password or PasswordViewOnly |

| TigerVNC | HKEY_LOCAL_USER\Software\TigerVNC\WinVNC4 | Password |

| UltraVNC | C:\Program Files\UltraVNC\ultravnc.ini | passwd or passwd2 |

在渗透中,可以利用mimikatz做到自动化的数据解密:

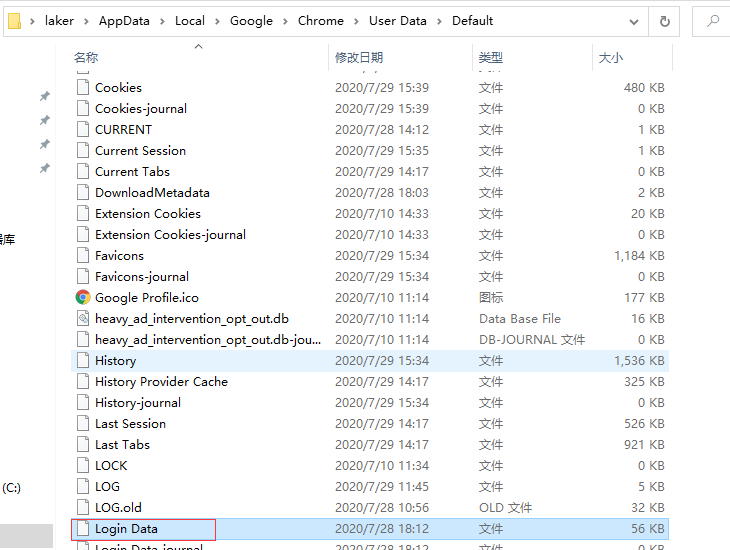

解密Chrome密码:

1 | mimikatz dpapi::chrome /in:"%localappdata%\Google\Chrome\User Data\Default\Login Data" /unprotect |

解密Credential:**

1 | mimikatz vault::cred /patch |

。。。持续更新,后续有新的值得关注的再添加